SMB Service Linux-Windows – Disable AV

En los puntos anteriores se ha visto cómo distribuir diferentes tipos de payloads y malware producido en Kali Linux a otros hosts en máquinas virtuales empleados para las prácticas. Para esta distribución se puede emplear diferentes servicios como SSH, FTP o SMB. No obstante, para agilizar este proceso en un entorno de laboratorio tal vez el método más rápido sea usar el protocolo SMB (de las siglas en inglés Server Message Block).

Este protocolo, que es utilizado de forma habitual entre máquinas con SO Windows para compartir ficheros y no requiere demasiada configuración (ya se mostró de forma breve en la introducción), también se puede emplear en máquinas con alguna distribución de Linux como es Kali. Para ello hay que seguir los siguientes pasos (funciona aunque sea una máquina virtual, siempre y cuando esté conectada a la red local):

1. Instalar un servidor para el protocolo SMB:

sudo apt update && sudo apt install samba

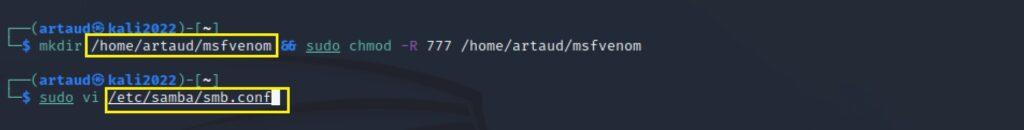

2. Crear un directorio donde se ubicaran los ficheros a compartir y asignar permisos de lectura, escritura y ejecución de forma general (solo en laboratorios que no estén expuestos):

mkdir [directorio_compartido] && sudo chmod –R 777 [directorio_compartido]

3. Modificar el fichero de configuración del servicio SMB ubicado en / etc /samba/smb.conf con algún editor de texto (en la imagen de arriba se ha utilizado vi). Se debe comprobar que existen las directivas siguientes para permitir el acceso al directorio a diferentes invitados (en el momento de escribir esto se encontraban en las líneas 36 y 172):

workgroup = WORKGROUP

usershare allow guests = yes

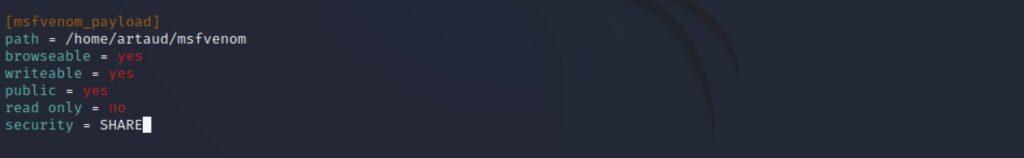

4. Para establecer un recurso compartido debe indicarse de una forma determinada. Al final del fichero de configuración se indica entre corchetes ([]) el nombre que va a recibir el directorio para los consumidores del servicio. Se añade la cláusula principal de path para indicar la ubicación local del directorio compartido y se añaden los parámetros browseable, writeable, public y read only con la opción yes/no como se indica en pantalla. En el parámetro security se podría indicar algún tipo de usuario, pero estableciendo SHARE se asegura que puedan acceder otro tipo de clientes que no sean de máquinas Linux:

[nombre_publico_directorio_compartido]

path = [directorio_compartido]

browseable = yes

writeable = yes

public = yes

read only = no

security = SHARE

5. Ahora ya solo queda iniciar el servicio SMB (se recomienda acto seguido reiniciarlo para cargar bien la nueva configuración):

sudo service smbd start && sudo service smbd restart

Nota: Si se quiere limitar el acceso al servicio SMB a determinados usuarios (creados previamente en el SO de la máquina Linux), se puede añadir contraseña de uso a SMB con el siguiente comando, aunque con la configuración anterior no sería necesario:

sudo smbpasswd -a [usuario]

Para acceder al directorio compartido en Kali Linux e importar el malware a las máquinas de prácticas, se puede realizar de diferentes formas en función del sistema operativo víctima y de si se quiere por pantalla o por consola. Por ejemplo:

SO Windows (preferible pantalla)

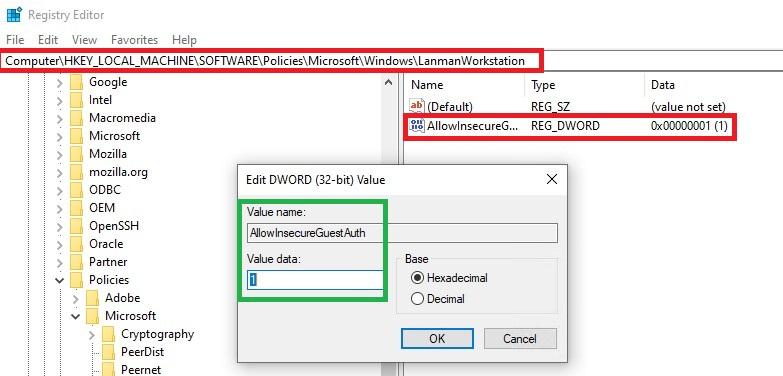

Se comprueba que en el registro de Windows (Run > regedit) existe el valor AllowInsecureGuestAuth con 1 en la ruta indicada, sino se debe crear para asegurar que el SO Windows no impida el acceso (no siempre será necesario):

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\windows\LanmanWorkstation

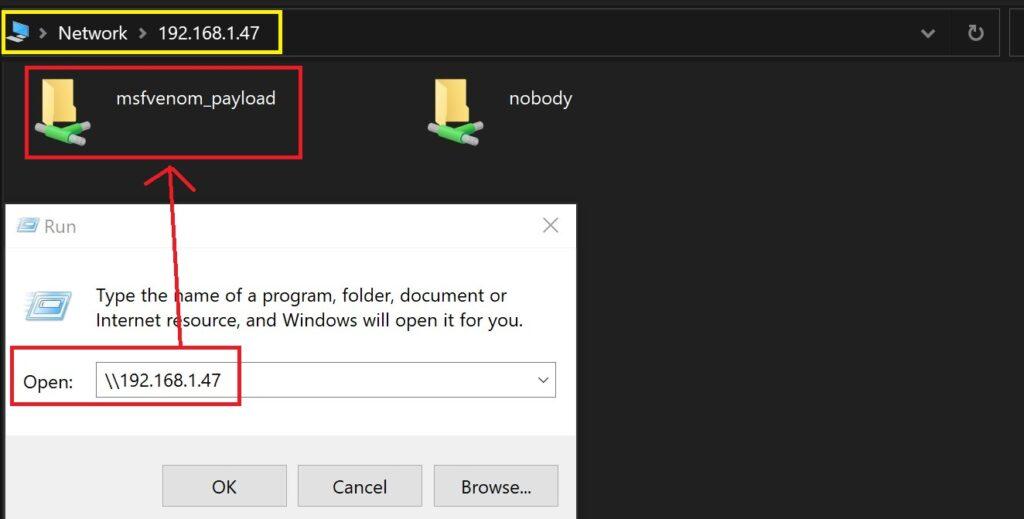

Después desde el explorador de archivos de Windows o bien con el software RUN se indica doble contrabarra y la IP local de la máquina virtual Kali Linux. Se mostrará el fichero compartido, en este caso msfvenom_payload que es la del ejemplo del principio:

Linux por pantalla

Muy similar a lo visto en Windows. Desde el explorador de ficheros de Linux se indica lo siguiente:

smb://[IP_KALI]/

Linux por consola

Debe instalarse previamente un cliente de SMB, lo cual puede hacerse con el siguiente comando:

sudo apt update && apt install smbclient

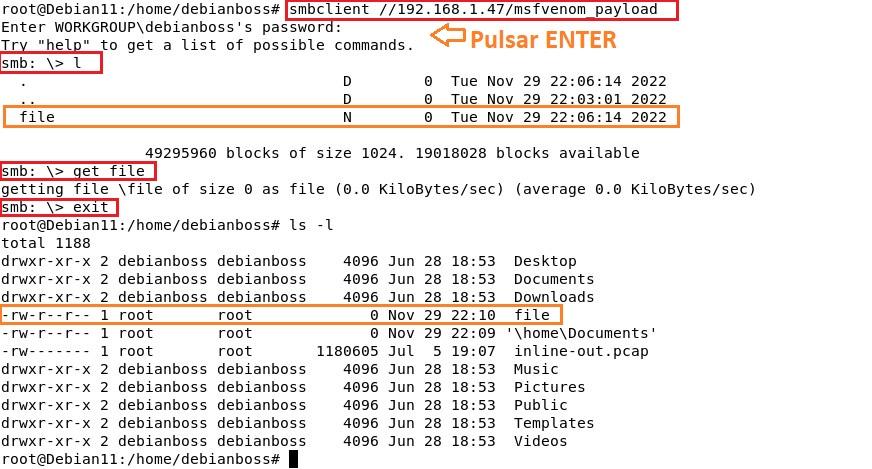

Para accede al servicio se debe indicar la IP y el nombre público del directorio compartido. En caso de pedir contraseña, como en la configuración se ha indicado que no hubiera, se pulsa ENTER. El cliente SMB proporciona diferentes comandos que se pueden ver con la instrucción help. En el ejemplo de abajo se ha usado la instrucción l para listar los ficheros y get [nombre_fichero] para descargar el fichero en el directorio desde el que se ha iniciado el cliente (exit para salir):

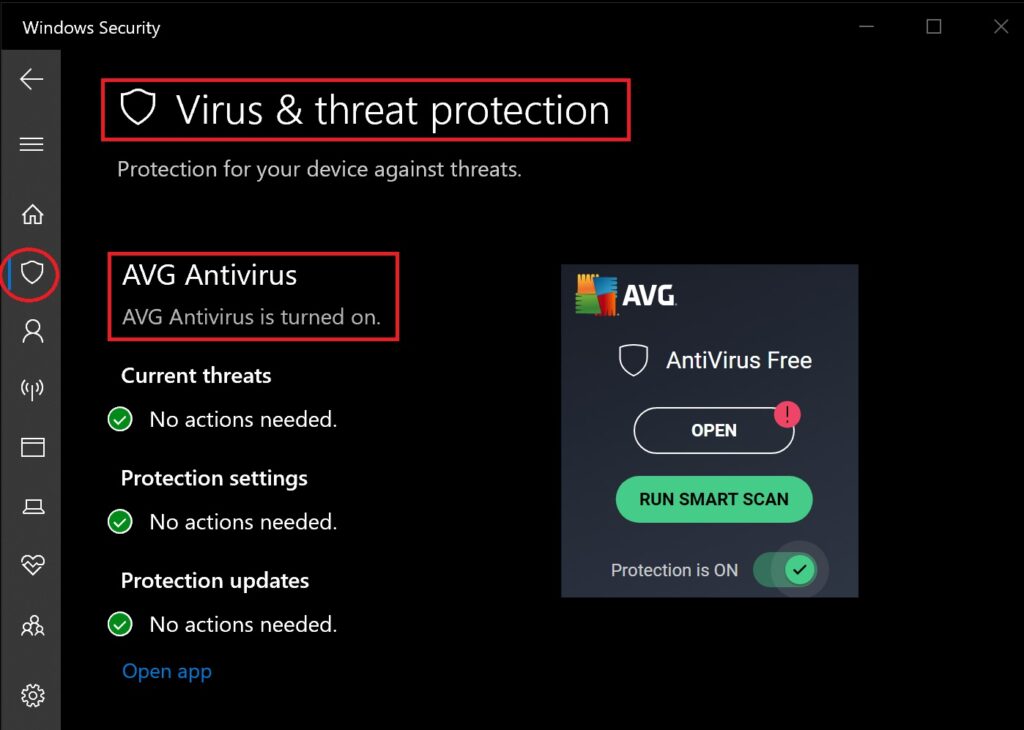

Ya para terminar, cuando se traslada algún tipo de malware aunque sea entre hosts que pertenecen a un laboratorio, es preciso deshabilitar temporalmente todos los sistemas de antivirus (AV) que puedan tener Linux o Windows sino existe el riego de que el malware no pueda trasladarse y sea puesto en cuarentena o directamente borrado. En el caso de Windows se debe acceder a la aplicación Windows Defender como se indica en pantalla.

Nota: Windows no puede tener dos antivirus a la vez que estén realizando comprobación en tiempo real de amenazas, en este ejemplo se usó una versión gratuita del antivirus AVG, mientras que el AV propio del SO Windows que es Windows Defender ya no sería necesario desactivarlo aunque se haría desde la misma opción: