3.3.2.1. Laboratorios en red (2): Metasploitable

Nota: Este epígrafe es la continuación del epígrafe Laboratorio en red.

El equipo Rapid7, encargado de mantener Metasploit, ha creado versiones de Sistemas Operativos (SO) deliberadamente vulnerables llamadas Metasploitable para que estudiantes y otros grupos puedan realizar pruebas de penetración de sistemas en entornos controlados. Estos SO se distribuyen en diferentes formatos y lo habitual es emplearlos como máquinas virtuales.

Las versiones más recientes son Metasplotaible2 y Metasploitable3. A continuación se explicará donde localizar este software e instalarlo con VirtualBox en un entorno Windows. No es necesario realizar configuraciones adicionales en estos SO, pues una vez arrancados estos inician los servicios vulnerables en diferentes puertos. Aunque puedan servir para realizar pruebas de penetración en la WAN si se dispone de dos conexiones a Internet, es preciso ser cuidadoso pues son máquinas muy vulnerables y no es buena idea exponerlas a Internet durante mucho tiempo.

En cualquier caso, son una opción muy buena para realizar prácticas y probar técnicas y herramientas en LAN sin tener que preocuparse de posibles consecuencias legales.

Metasploitable 2

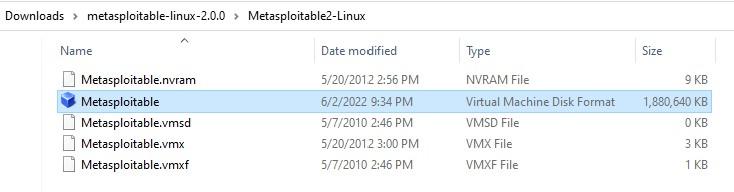

La documentación del proyecto y el paquete de descarga con el software pueden encontrarse en el siguiente link: https://sourceforge.net/projects/metasploitable/files/Metasploitable2/. El archivo descargado es un formato ya preparado para ejecutarse como máquina virtual, no siendo necesario posteriormente instalar el Sistema Operativo a diferencia de lo que ocurre con las imágenes de disco (ISO).

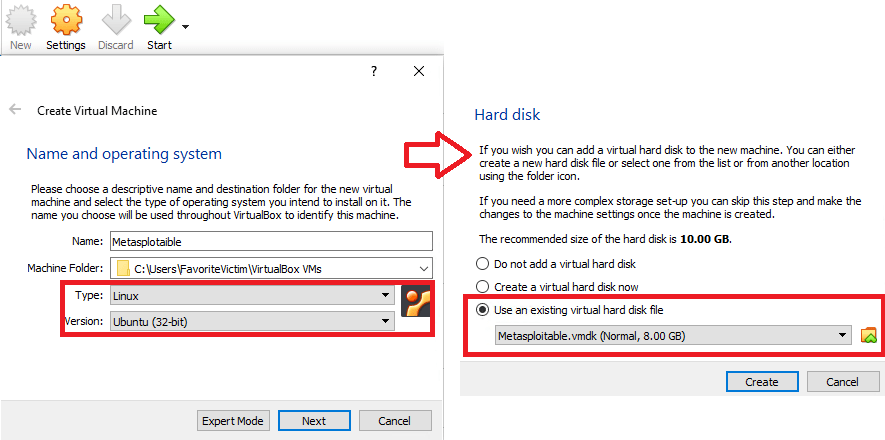

Para crear la máquina virtual, simplemente se da a la opción de Nueva Máquina en VirtualBox y se selecciona las opciones Linux; Ubuntu (32-bit). Como opción de disco duro, se escoge disco duro virtual existente y se añade el archivo principal descargado. Toda la configuración de la máquina virtual ya viene preparada, solo hay que pensar en las opciones de red que se configuran en VirtualBox.

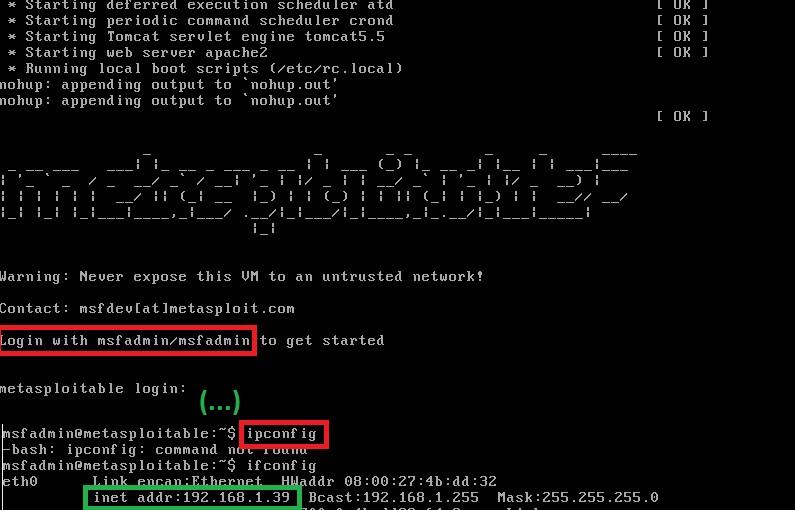

Como se ha indicado anteriormente, no es necesario instalar el Sistema Operativo. Así pues, al arrancar la máquina virtual todos los servicios de iniciaran de forma automática. Como se observa, Metasploitable2 es un Ubuntu (32-bit) sin entorno gráfico. El usuario y contraseña se indican en la pantalla principal. Se pueden realizar acciones a través de la consola de comandos estándar.

Metasploitable 3

Como indica el nombre, Metasploitable3 es una nueva versión. En este caso, son 2 los SO vulnerables que incorpora el proyecto: un Ubuntu (32-bit) y un Windows Server 2008. La instalación en formato de máquinas virtuales se lleva a cabo mediante Vagrant, que es una suerte de gestor de contenidos para software de virtualización. La página del proyecto es la siguiente: https://github.com/rapid7/metasploitable3 . Los pasos a seguir para su instalación son los siguientes:

1. Descarga e instalación del software de Vagrant (https://vagrantup.com/downloads).

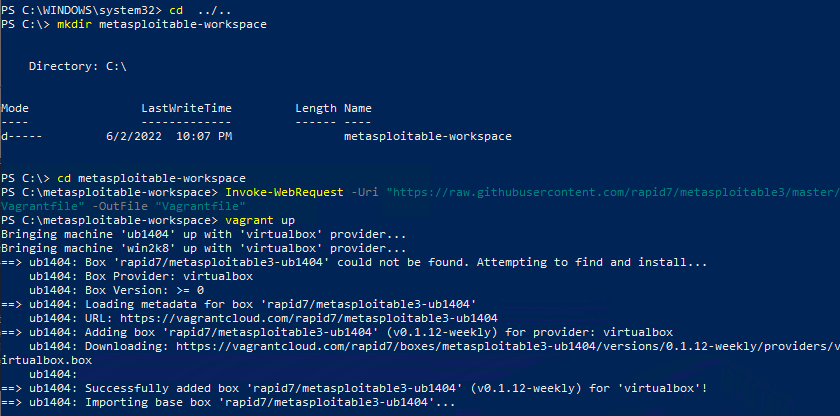

2. Con Powershell de Windows, crear un nuevo directorio metasploitable-workspacer y acceder. Introducir las siguientes líneas de comandos:

mkdir metasploitable3-workspace

cd metasploitable3-workspace

Invoke-WebRequest -Uri "https://raw.githubusercontent.com/rapid7/metasploitable3/master/Vagrantfile" -OutFile "Vagrantfile"

vagrant up

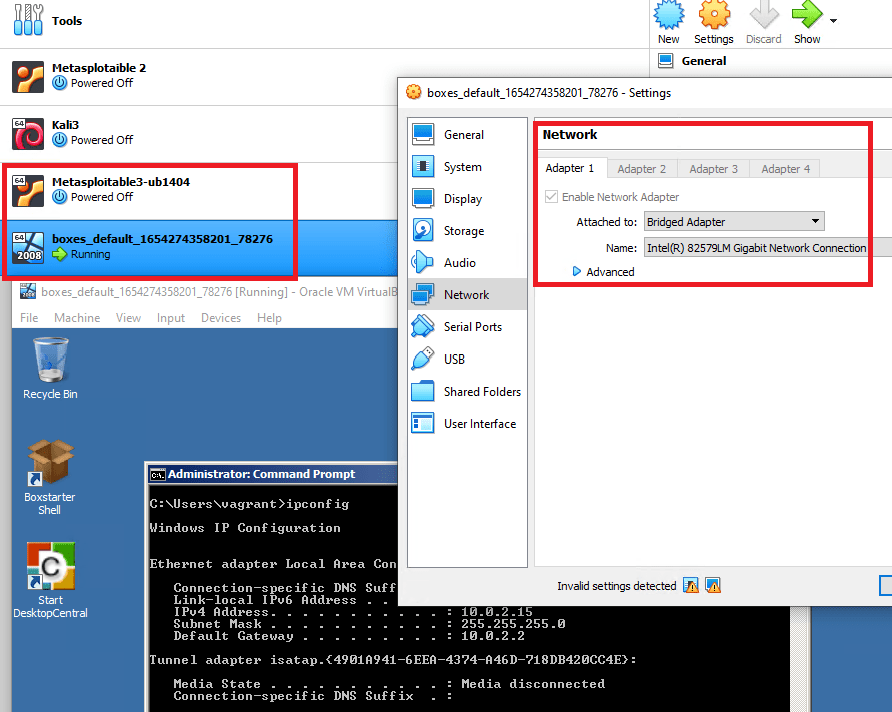

3. La instalación puede tardar varios minutos. Una vez terminada la instalación, al acceder al menú de VirtualBox se serán las dos nuevas máquinas virtuales. No requieren instalación posterior, pero si es necesario configurar las opciones de red en VirtualBox. El usuario y contraseña para ambos sistemas es vagrant/vagrant.

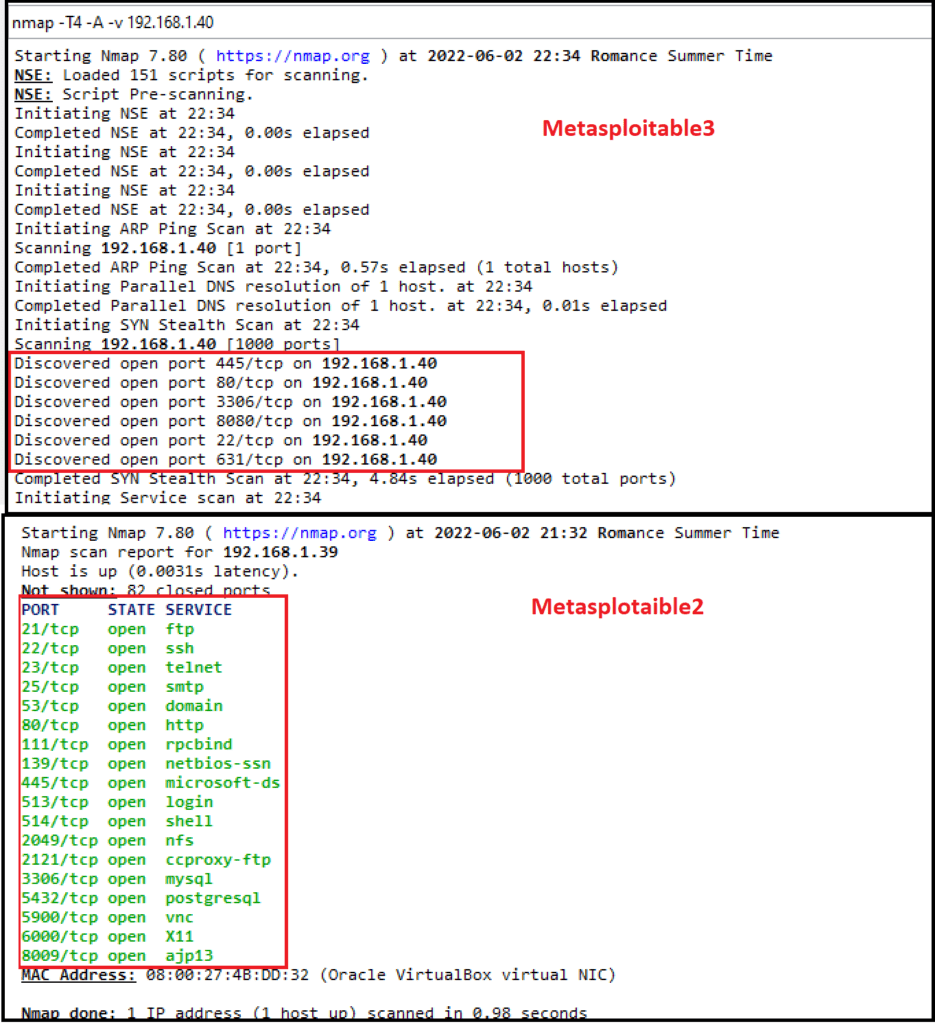

Una vez iniciadas las máquinas virtuales y conectadas a la LAN, identificando la IP con el comando ipconfig / ifconfig, se puede realizar un escaneo de puertos rápido para comprobar los servicios vulnerables de estos Sistemas Operativos: