1.4.3.2. Laboratorio WAN

Laboratorio en WAN (Internet)

El laboratorio WAN más importante de todos es internet, la red de redes en la que están interconectados miles de millones de dispositivos de personas y corporaciones en todo el mundo. Aunque existen ataques específicos para una red LAN como las que operan en aeropuertos, restaurantes, gimnasios y otros establecimientos mediante sus sistemas de wifi para robar datos y claves de acceso personales, los ataques reales están definidos para un entorno mayor a través de internet. Así pues, para comprender el funcionamiento de estas incursiones en internet es preciso elaborar estrategias de laboratorio que simulen un entorno controlado lo más real posible para evitar posibles repercusiones legales.

Hay que comprender el laboratorio WAN como el paso siguiente después de haber elaborado y probado las diferentes técnicas en un entorno LAN, ya que en su mayoría simplemente consiste en una mayor comprensión y aplicación de las siguientes cuestiones (y aplicando las mismas técnicas que en LAN):

- Gestión de los sockets y sistemas de redes locales que operan en los dispositivos para su conexión a internet.

- Uso de IP Públicas que proveen los IPS (Proveedores de Servicios de Internet).

- Mecanismos adicionales como son técnicas de ocultación de identidad de la IP, evasión de sistemas de antivirus y limpieza de los logs de los servicios de los targets afectados por una incursión.

Para montar un laboratorio WAN, puede valer algunos de estos elementos, aunque es reseñable el sobrecoste que puede implicar:

- Contratación de otro servicio de acceso a internet en el entorno donde vayan a realizarse las prácticas, disponiendo de dos routers diferentes y por lo tanto de dos conexiones diferentes de acceso a internet, con diferentes dispositivos conectados a ellas.

- Contratación de Servidores Privados Virtuales (VPS) o servicios de alojamiento (hosting): Se contrata el acceso a través de internet a un servidor que ha sido particionado en diferentes servidores virtuales empleando tecnología de las máquinas virtuales, pudiendo disponer de una de estas particiones, previo pago.

Otras alternativas más económicas es hacer uso de la zona wifi que proporciona un dispositivo de telefonía móvil con tarifa de datos, o bien solicitar la clave wifi de la red de un vecino.

1.4.3.2.1. Diagrama de flujos en ataques en WAN

En un ataque realizado a través de internet es preciso elaborar un mapa concreto a través del cual se represente el tráfico de datos entre la máquina atacante y la máquina comprometida. Por ejemplo:

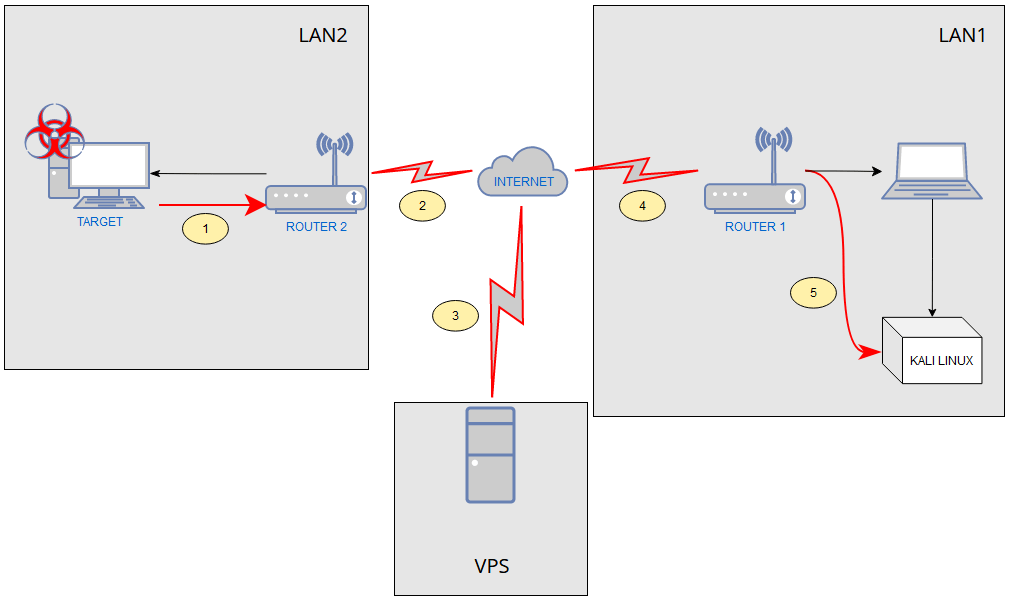

En este ejemplo se distinguen tres entornos bien diferenciados:

- LAN 1: Red local del atacante.

- LAN 2: Red local de la víctima.

- VPS (Servidor Virtual Privado): Servicio contratado para desviar el tráfico de datos hacia este servidor externo y de este a la máquina atacante.

El flujo consisten en un tráfico de datos estable entre el dispositivo TARGET de la LAN 2 comprometido por un malware y la máquina atacante (KALI LINUX) en la LAN 1 (bidireccional), actuando un VPS como intermediario.

- Puntos 1 y 2: El TARGET a través de las acciones del malware dirige el tráfico de datos a través de internet pasando por su router, con objetivo de llegar al VPS, pues así está programado en el malware.

- Punto 3: El VPS actúa como máquina receptora de estos datos e intermediario, pues a su vez este establece una comunicación con la máquina atacante empleando el software adecuado. Con este mecanismo, se pretende ocultar la identidad (IP pública de la máquina atacante).

- Punto 4 y 5: El tráfico de datos acaba llegando a KALI LINUX por internet, a través del router local.

En función del tipo de ataque, será preciso tener conocimiento de las IP públicas, así como emplear la técnica de portforwarding.

1.4.3.2.2. La IP pública

La IP pública identifica de forma unívoca una red a través de internet (en la que habrá conectados diferentes tipos de dispositivos o unidades informáticas identificados por su IP privada, dentro de la red local). Para efectuar un ataque en la WAN, se deberá emplear las IP públicas al programar un malware o exploit para que el tráfico de datos entre targets y víctimas sea efectivo, en función del tipo de ataque:

Ataques indirectos:

- Son ataques en las que se emplea un malware o páginas web maliciosas, empleado técnicas de engaño y simulación a través de la ingeniería social. Requieren configurar una IP pública a la que dirigir los datos, que será el de la(s) máquinas intermediarias o el de la red de la máquina atacante.

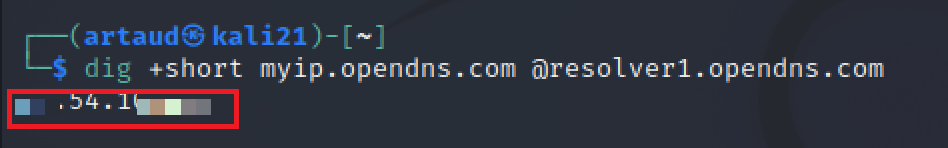

- Para conocer esta IP se puede utilizar aplicaciones web (https://whatismyipaddress.com/) o bien a través de la consola de comandos de Linux, por ejemplo:

dig +short myip.opendns.com @resolver1.opendns.com

Ataques directos:

- Cuando se dispone de un exploit efectivo contra un servidor en internet, es necesario obtener la dirección IP pública contra la que dirigirlo.

- En estos casos, normalmente ya se dispone de ella al haber efectuado operaciones de escaneo de vulnerabilidades, dominios públicos y puertos accesibles

1.4.3.2.3. Portforwarding o técnica de puertos abiertos en router

Cuando se establece un tráfico de datos en internet entre un cliente y un servidor, ambos pertenecientes a redes locales diferentes, los elementos como los routers, switches y otros dispositivos de conexión y configuración de redes, se encargan de que la información llegue a buen puerto de forma bidireccional empleando los protocolos de red.

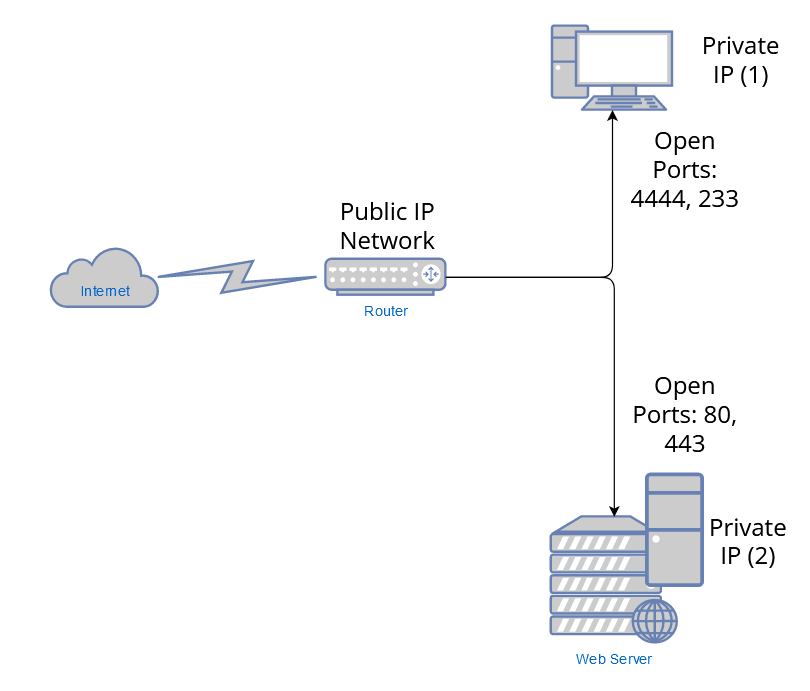

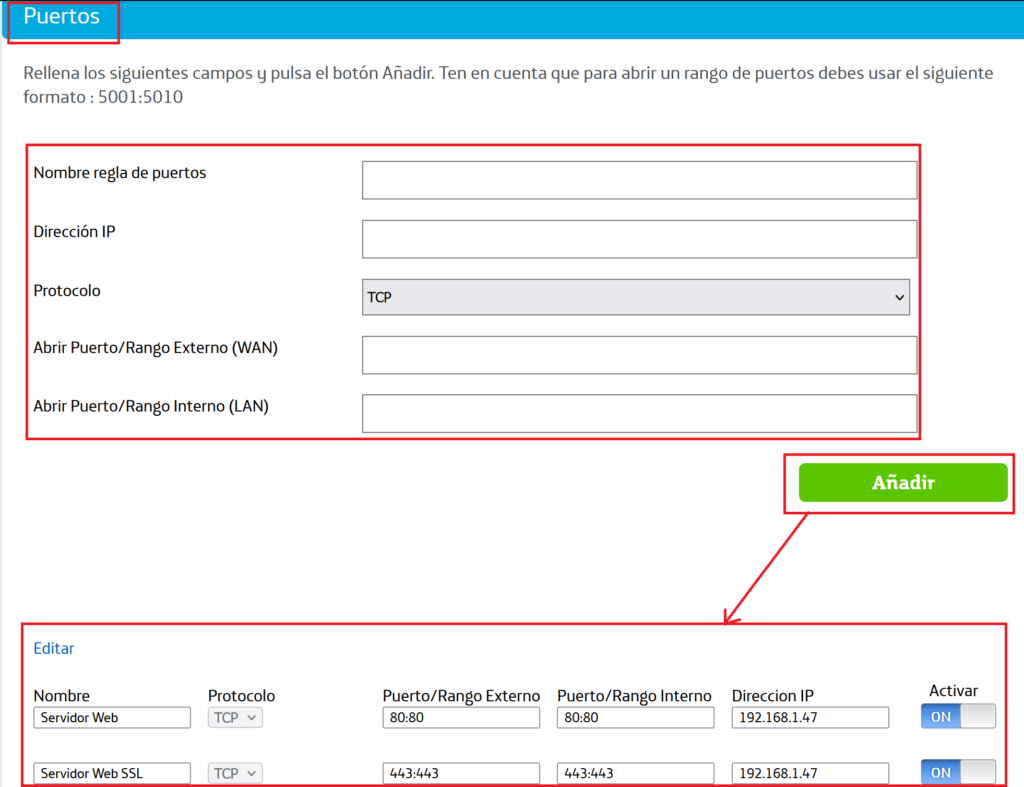

No obstante, al usar una red local las IP privadas para identificar los diferentes dispositivos, si se quiere que un determinado equipo recepcione una determinada información proveniente de internet o que pueda ser usado como servidor de un determinado protocolo y puedan ser sus recursos consumidos desde otra red, deberá indicarse al dispositivo router la máquina afectada y el puerto en que se quiere recepcionar la información proveniente de internet con la configuración de portforwarding (o puertos abiertos).

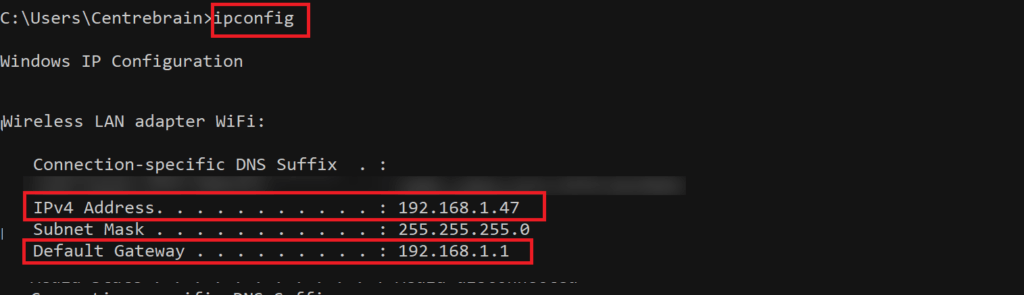

Para realizar esta técnica, es preciso conocer la IP privada de la máquina local receptora y de la puerta de entrada que es el router (Gateway). Se pueden identificar estos datos con los comandos ifconfig en Kali Linux o ipconfig en la CMD (Consola de Comandos) de Windows en función de si se está conectado mediante cable de red o wifi:

Una vez identificado el Gateway, se introduce en un navegador la IP para acceder a la configuración del router. El formato de presentación para introducir el rango de puertos abiertos, dependerá del diseño del firmware del dispositivo y el software complementario del IPS (Proveedor de Servicios de Internet).

- Un dispositivo servidor no puede tener dos puertos iguales abiertos a la vez.

- En un sistema de red simple, no se puede tener dos dispositivos con el mismo puerto abierto, sino el router no sabrá a que máquina dirigir el tráfico.

- Es preciso disponer del software adecuado en un servidor o máquina receptora de datos y su correcta configuración. Así pues, en caso de disponer de una máquina receptora de un ataque informático, es preciso conocer las técnicas del ataque así como configurar los puertos abiertos que va a usar (parametrizables).

- En la LAN así como para el acceso de equipos locales a internet, no es preciso configurar la técnica de puertos abiertos porque se emplean protocolos de red local, aunque se sirvan también del protocolo TCP/IP para determinados procedimientos y comunicación entre máquinas, máquinas-router y máquinas-router-internet.

- Si se contrata un servicio de VPS o hosting, debe consultarse para poder acceder a los recursos de puertos abiertos con el proveedor.