1.5. La red Tor (The Onion Router)

Tabla de contenidos:

La red "cebolla"

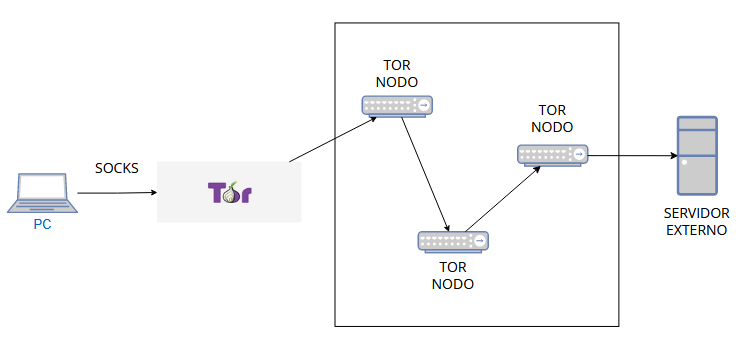

TOR es una red informática superpuesta a internet que nació para obtener el anonimato en los intercambios de datos y comunicaciones entre dispositivos y dificultar el rastreo (no revelando la IP pública de sus usuarios). Su funcionamiento se basa en un software que aplica la técnica de enrutamiento de cebolla. Esta técnica consiste en aplicar un método por el cual la información viaja entre varios dispositivos intermedios (nodos de la red TOR) empleando técnicas de cifrado, antes de llegar al destino, asegurando que la identidad del cliente no es revelada y también devolviendo los resultados de la comunicación.

El software basado en la red TOR está constituido como un cliente que se antepone y transforma las peticiones de los protocolos basados en TCP de aplicaciones en peticiones de protocolo SOCKS, que es el protocolo a través del cual se accede a la red TOR.

Los usos más relevantes serían (en orden de importancia):

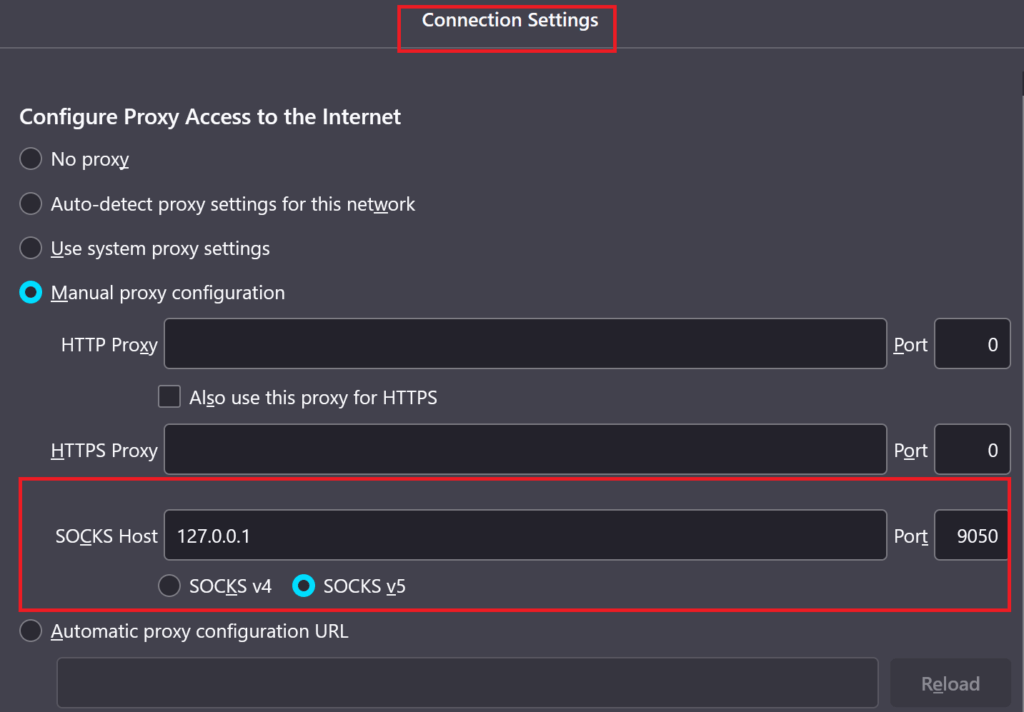

- Hacer pasar el tráfico de software cliente por TOR para ocultar identidad: Se enruta el tráfico normal de peticiones de servicios a través de internet con TOR para garantizar el anonimato. Si la aplicación no permite convertir las peticiones en el formato del protocolo SOCKS, existe software de soporte (privoxy, proxychains,…). La mayoría de navegadores web permiten esta configuración.

- Crear servicios ocultos (hidden services): Existe una configuración del software de TOR que permite alojar servicios que solo son consumibles o accesibles por un cliente que use la red TOR. Estos servicios también ocultan la identidad IP de la máquina servidor. Para alojar estos servicios, TOR emplea un método criptográfico a través del cual se identifica la máquina servidor con un dominio formado por un valor hash seguido de .onion ( ej: s4k4ceiapwwgcm3mkb6e4diqecpo7kvdnfr5gg7sph7jjppqkvwwqtyd.onion). Es usual emplear esta forma de TOR para alojar páginas web en la denominada Dark Web, combinándolo con la configuración de un servidor web estándar (Apache, etc.).

- Empalmar conexiones mediante hidden services: En ataques indirectos, en los que un dispositivo ha sido infectado y envía información a la máquina atacante, es posible redirigir el tráfico a través de la red TOR para ocultar la identidad del atacante (habiendo configurado el malware para ello). Las máquinas que actúan como empalmes deben mantener hidden servicios operativos y emplear software adicional de gestión de redes y conexiones como socat o netcat.

Hay que indicar que el uso de TOR no siempre es la mejor opción para garantizar el anonimato en una conexión, del mismo modo que para ciertos tipos de ataque no resulta funcional.

1.5.1. Servicio y cliente Tor

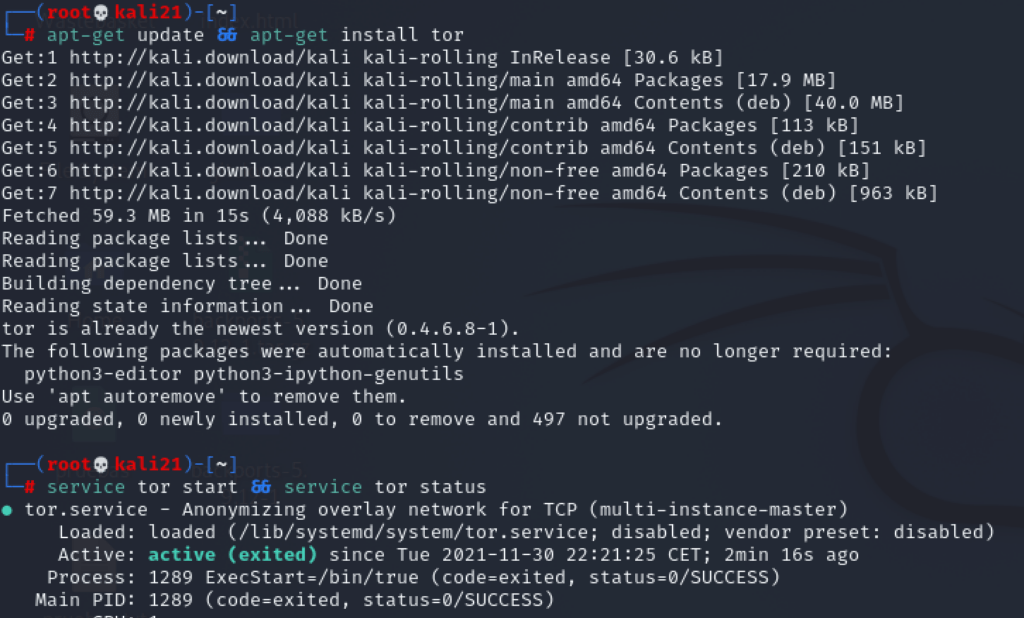

Para iniciar el servicio de TOR, se puede descargar tanto en su versión Windows como Linux. Para Kali Linux, se descarga y se inicia con los siguientes comandos:

apt-get update && apt-get install tor

service tor start && service tor status

En siguientes contenidos sobre ocultación de identidad, se indicará como configurar TOR y las diferentes aplicaciones y software para realizar el encubrimiento de identidad, siempre que resulte viable.

1.5.2. Navegador Tor (Dark Web)

Existe mucha fábula en torno a la Dark Web y su apelativo poco apropiado. La Dark Web es el simple contenido de los servicios ocultos de TOR, configurados con un servidor web que aloja el contenido de una aplicación web accesible a través de la red TOR.

Si bien es cierto que debido al anonimato que proporciona ha sido empleada para contenidos inapropiados propios de la actividad criminal y delictiva, también lo es el hecho que aloja otros contenidos didácticos. A pesar de ello, cuando se navega por la Dark Web no se está exento de peligros como acceder sin querer a contenidos perseguidos por la ley y la posibilidad de ser investigado al quedar registrado el acceso, así como páginas webs que están cargadas de malware esperando visitantes despistados.

Debido a que los dominios emplean un sistema de encriptación que viene definido por el hash(.onion), estas páginas webs no pueden ser indexadas por los buscadores más comunes como son Google, Bing, etc. por lo que hay que saber de antemano la dirección .onion.

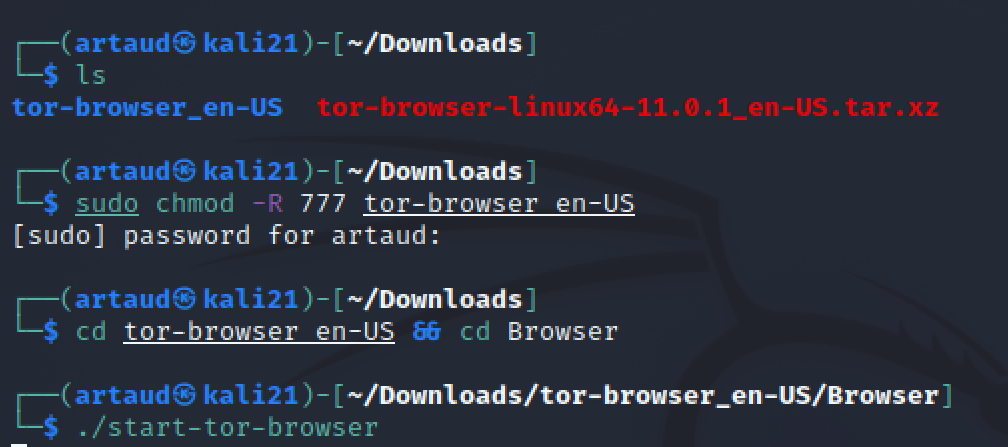

Aunque con la configuración adecuada de cualquier navegador y el software de TOR es posible acceder a la Dark Web, desde la web del proyecto TOR es posible descargar el Navegador Web Tor, que lleva incorporada toda la configuración necesaria para acceder a los hidden services (https://www.torproject.org/download/). Una vez descargado (por ejemplo en Kali Linux), se descomprime el fichero y se ejecuta el navegador con los siguientes comandos (en caso de haberse descargado en directorio Downloads de Kali Linux):

Nota: Recomendable ejecutar con consola como usuario no administrador (root). La aplicación tiene un sistema para controlarlo, aunque se podría efectuar una configuración para saltar este control

#Acceder a descargas

cd /home/<user>/Downloads

#Comando para descomprimir (indicando asterisco para no poner toda la cadena):

tar xvf tor*

#Comando para asignar permisos de uso máximos al directorio a todos los usuarios:

sudo chmod –R 777 tor-browser_en-US

cd tor-browser_en-US && cd Browser

#Comando para ejecutar el binario del TOR Browser:

./start-tor-browser

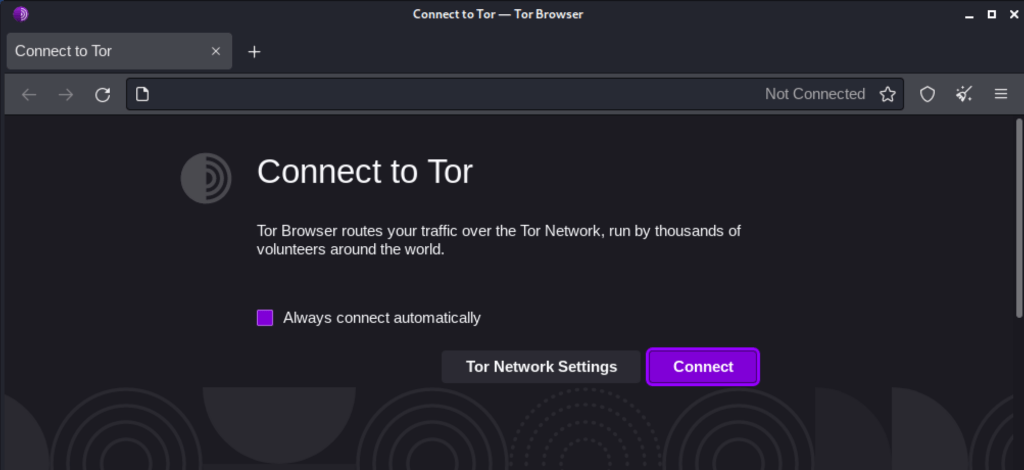

El navegador de TOR es en realidad un formato del navegador Firefox, adaptado para acceder a la red de TOR. Una vez iniciado, pedirá iniciar el servicio:

Desde el navegador TOR, para encontrar hidden services es recomendable hallar repositorios web de listados de dominios del tipo .onion, empleando para ello el buscador https://duckduckgo.com y poniendo en búsqueda hidden services. Como ya se ha advertido, hay que ser cuidadosos al navegar por la Dark Web pues más allá del contenido ilegal e inapropiado, muchas de las páginas suelen contener malware potencialmente peligroso: