1.1.3. Dispositivos, información y targets

Nota previa: Las siguientes notas no pretenden alentar a nadie a realizar algún tipo de actividad ilícita contra la propiedad de una red o dispositivo digital de una persona física o jurídica. Son una simple valoración sobre las posibilidades en las que opera la ciberdelincuencia y otro tipo de actores.

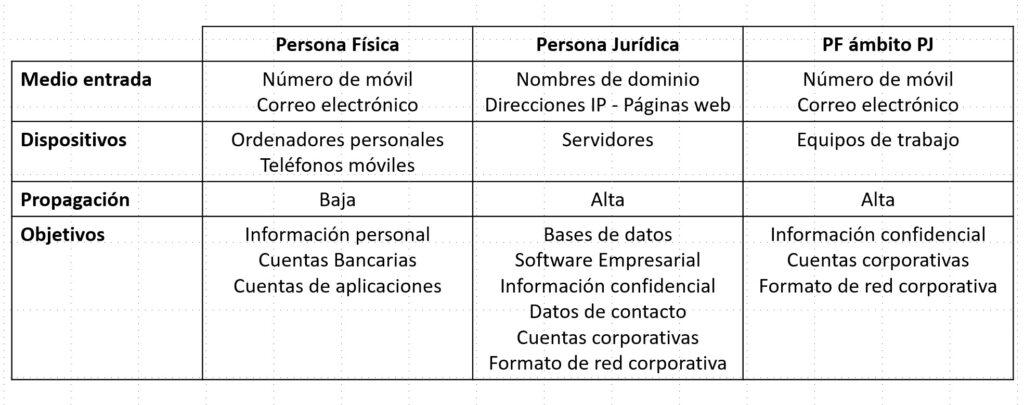

Para realizar un ataque informático es importante obtener información previa de las víctimas (targets). Para sistematizar esta información, se distinguen los tipos de target y grupos de información relevante:

- Personas físicas: Víctimas de ámbito doméstico, que emplean sus redes domésticas para efectuar tareas dentro de su ámbito privado.

- Personas jurídicas: Víctimas de tipo corporativo, incluyendo empresas de menor o mayor tamaño, instituciones públicas, asociaciones, etc. Poseen información de carácter público fácilmente accesible.

- Personas físicas en el ámbito de personas jurídicas: Se refiere a las mismas personas físicas del primer punto, desarrollando sus tareas profesionales y labores para una persona jurídica y empleando para ello los medios de esta.

En cuanto a los grupos de información:

- Medios de entrada: Son datos de carácter público o privado que se emplean como punta de entrada a la hora de realizar un ataque. Se identifican en este grupo datos de número de móvil, correo electrónico, nombres de dominios, direcciones IP, páginas web.

- Dispositivos: Representan las unidades sobre las cuáles se va a efectuar el ataque informático. Se encuentran ordenadores personales, teléfonos móviles, dispositivos conectados a la red (internet of things) y servidores.

- Capacidad de propagación de ataque: Es la capacidad que ofrece una víctima en función de sus características para ampliar el alcance del ataque hacia otros targets dentro de la misma red.

- Objetivos: Las diferentes víctimas poseen información diferente. A la hora de planificar un ataque contra estas, hay que planear el tipo de información que se puede obtener: cuentas bancarias, datos de contacto, información personal, bases de datos, software, cuentas de aplicaciones, información confidencial, etc. La forma de obtener esta información dependerá del tipo de ataque informático, aunque en todos los casos mediará la capacidad del atacante para hacerse con el control del dispositivo de la víctima durante un lapso de tiempo.

A continuación se ofrece una tabla cruzando esta información: